Tor (anonymitetsnettverk)

| Tor | |||

|---|---|---|---|

| |||

| |||

| Utvikler(e) | The Tor Project, Inc[1] | ||

| Nyeste versjon | 0.4.8.13 (24. oktober 2024)[2] | ||

| Kodelager | https://gitlab.torproject.org/tpo/core/tor/ | ||

| Operativsystem | GNU/Linux Microsoft Windows BSD macOS Android Unix-liknende | ||

| Skrevet i | C,[3][4] Python, Rust[5] | ||

| Type | Internettanonymitet, onion routing, ruter, Internet censorship circumvention | ||

| Lisens | BSD-3[6] | ||

| Nettsted | www.torproject.org (en) 2gzyxa5ihm7nsggfxnu52rck2vv4rvmdlkiu3zzui5du4xyclen53wid.onion (mul)[7] www.torproject.org (gresk) | ||

Tor (forkortelse for The Onion Router)[8] er et informasjonssystem beregnet på å muliggjøre elektronisk anonymitet.

Tor-programvaren sender Internett-trafikk gjennom et verdensomspennende, frivillig nettverk av datamaskiner, med det formål å skjule brukerens plassering eller aktivitet for andre som driver nettverksovervåking eller trafikkanalyse. Bruk av Tor gjør det vanskeligere å spore brukerens nettaktivitet, f.eks. «besøk av en nettside, elektroniske innlegg, pratemeldinger og andre kommunikasjonsformer»[9] og har som mål å beskytte brukernes personlige frihet, personvern og evne til å drive konfidensiell virksomhet, ved å hindre overvåking av nettaktiviteten.

Programvaren er åpen og fri (og både programvaren og bruken av nettverket er kostnadsfritt) hvor brukerrettighetene defineres av BSD-lisensen.

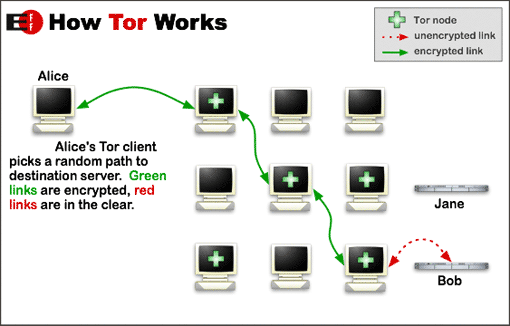

Programmet bruker en teknikk kalt «onion routing» (løkruting). Navnet henviser til den lagdelte krypteringen: Den opprinnelige informasjonen blir kryptert og gjenkryptert flere ganger oppå hverandre på avsenders datamaskin, før den sendes gjennom en rekke noder (Tor-noder) hvor hver og en av dem dekrypterer sitt «lag» av krypteringene før den sender dataene videre til neste node og til slutt til det endelige målet. Dette reduserer muligheten for at de opprinnelige dataene blir forståelig gjennom sendingen.[10]

Historie

[rediger | rediger kilde]En alfautgave av programmet, med et fungerende løkrutingsnettverk, ble annonsert den 20. september 2002. Roger Dingledine, Nick Mathewson og Paul Syverson presenterte "Tor: The Second-Generation Onion Router" den 13. august 2004.[11]

Utviklingen fikk opprinnelig finansiering av US Naval Research Laboratory,[11] og fikk senere økonomisk støtte fra Electronic Frontier Foundation[12] mellom 2004 og 2005. Tor-programvaren blir nå utviklet av Tor-prosjektet, som er en frivillig organisasjon[13] registrert i USA[14] siden desember 2006 og mottar finansiell støtte fra ulike kilder;[12] bl.a. USAs utenriksdepartement, Broadcasting Board of Governors og National Science Foundation.[15]

Tor-prosjektet har også hatt flere betalte studentprosjekt støttet av Google Summer of Code, inkludert norske studenter[16].

I mars 2011 ble The Tor Project tildelt Free Software Foundation's 2010 Award for prosjekter med samfunnsmessig nytte, på følgende grunnlag: «ved bruk av fri programvare har Tor gjort det mulig for rundt 36 millioner mennesker verden rundt å oppleve friheten til å uttrykke seg på Internett og samtidig ha kontroll over deres eget privatliv og anonymitet. Deres nettverk har vist seg avgjørende for dissidentbevegelser i både Iran og mer nylig Egypt.»[17]

Teknikken bak Tor

[rediger | rediger kilde]

Tor prøver å skjule brukeridentitet og nettverksaktivitet fra overvåkning og trafikkanalyse ved å separere identifikasjon og ruting. Det er en implementasjon av løkruting, som krypterer kommunikasjonen, og deretter sender den gjennom en håndfull tilfeldig valgte noder i et nettverk operert av frivillige rundt om i hele verden. Disse løkruterne bruker kryptering i flere lag (derfor løkmetaforen) for å sikre «forward secrecy» (at øktsikkerheten ikke skal kompromitteres selv om krypteringsnøklene kompromitteres) mellom noder, og derved tilby brukere anonymitet når det gjelder nettverksposisjon. Den anonymiteten inkluderer det å kunne ha nettsteder innenfor Tor (anonyme skjulte tjenester[11], som ikke lar seg sensurere). Videre, ved å la visse av nodene (bro-noder, «bridge relays») være skjulte, kan brukere unngå nettsensur som baserer seg på å blokkere offentlige Tor-noder.[18]

Siden hverken IP-adressen til avsender eller til mottaker er leselig som klartekst på noe mellompunkt i nettverket, vil en overvåker som bare ser deler av nettverket aldri kunne kople avsender og mottaker. Og for mottakeren virker det som om den siste Tor-noden («exit-noden») er avsender, heller enn den faktiske avsenderen.

Skjuling av trafikk

[rediger | rediger kilde]Tor-brukere kjører en løkmellomtjener på maskinen sin. Tor-programvaren vil med visse mellomrom opprette en virtuell krets gjennom Tor-nettverket, som vha. flerlagskryptering sikrer «forward secrecy». Denne mellomtjeneren åpner et SOCKS-grensesnitt til klientene. Programmer som støtter SOCKS-protokollen (f.eks. nettlesere og epostklienter) kan da bruke Tor som «mellomtjener». Tor vil da multiplekse trafikken gjennom den virtuelle Tor-kretsen.

Innenfor Tor-nettverket blir trafikken sent fra maskin til maskin, og ender til slutt opp ved en «exit node», utgangsnode, hvor pakker i klartekst blir sendt videre til den endelige destinasjonen. Fra destinasjonen, ser det ut som trafikken kom fra denne utgangsnoden.

Applikasjonsuavhengighet er noe som skiller Tor-nettverket fra andre anonymitetsnettverk: Tor fungerer på TCP-strømnivået, så alle program som sender trafikk over TCP kan i prinsippet bruke Tor (de må i praksis tillegg støtte SOCKS-mellomtjenere). Slike programmer inkluderer IRC-chat og andre prateprogram (direktemeldinger) og vanlige nettlesere. Ved nettlesing brukes Tor ofte med mellomtjenerne Polipo eller Privoxy. Privoxy gjør i tillegg noe filtrering for å øke personvernet på applikasjonsnivå. Polipo snakker SOCKS-protokollen og HTTP 1.1 for å bedre latenstiden, og er derfor anbefalt brukt med Tor-nettverket av Tor-prosjektet.[19][20]

Eldre utgaver av Tor (løst mai–juli 2010),[21] ville, som med mange andre anonyme surfesystem, gjøre forespørsler om domenenavn (DNS) uanonymisert, utenfor Tor-nettverket. Dette tillater en overvåker å se hvilke nettsteder som blir besøkt med Tor, selv om innholdet som blir sendt fram og tilbake er anonymisert. Utgaver av Tor som er nyere enn 0.2.0.1-alpha inkluderer et eget system for navneforespørsler; dette gir navneforespørsler samme anonymitet som annen Tor-trafikk.

Svakheter

[rediger | rediger kilde]Som alle anonymitetsnettverk med lav latenstid kan ikke Tor beskytte mot trafikkovervåkning ved kanten av nettverket, dvs. trafikk som går inn og ut av nettverket. Selv om Tor beskytter mot trafikkanalyse, kan det ikke beskytte mot trafikkbekrefting (også kalt ende-til-ende-korrelasjon).[22][23]

Steven J. Murdoch og George Danezis fra University of Cambridge presenterte en artikkel[24] ved 2005-symposiet til IEEE om sikkerhet og personvern, om trafikkanalyseteknikker som gjør at overvåkere som bare har delvis kontroll over nettverket likevel kan gjette seg til hvilke noder som blir brukt til å videresende den anonyme strømmen. Disse teknikkene reduserer i stor grad den anonymiteten som Tor gir. Murdoch og Danezis har også vist at ellers urelaterte strømmer kan lenkes tilbake til samme brukeren. Men angrepet klarer likevel ikke å avsløre identiteten til den opprinnelige brukeren.[24] Murdoch har arbeidet med – og har fått finansiell støtte av – Tor siden 2006.

Tor vil ikke kunne beskytte mot sårbarheter i annen programvare. I 2013 tok uvedkommende kontroll over en eller flere servere som ble brukt som et webhotell for en rekke såkalte Tor hidden services, som kun er tilgjengelig ved bruk av Tor. De som besøkte nettsidene fikk i en kort periode opp en feilmelding, men kildekoden til nettsidene avslørte et forsøk på å utnytte en sårbarhet i Firefox. Sikkerhetseksperter verden over analyserte koden, og kunne melde at et vellykket angrep ville føre til at en melding ble sendt utenfor Tor til en server i USA. Fordi det ikke ble gjort forsøk på å ta kontroll over maskinene, mente mange at det trolig var en politiaksjon.

Lovmessige aspekt

[rediger | rediger kilde]Ifølge CNet er Tors anonymiseringsfunksjon «støttet av Electronic Frontier Foundation og andre personvern-grupper som en metode hvorved varslere og menneskerettighetsarbeidere kan kommunisere med journalister».[25] Runa A. Sandvik fra Tor-prosjektet sier at Tor blir benyttet av «aktivister, menneskerettighetsgrupper, politi og en rekke vanlige mennesker som ikke ønsker at myndighetene skal overvåke hva de driver med […] Politiet bruker ofte Tor for å infiltrere pedofile nettverk. Det er vanskelig å infiltrere slike grupper hvis du sitter på en IP-adresse som tilhører politiet. Tor lar etterforskerne opptre anonymt.»[26]

Samtidig kan Tor brukes for formål som er, eller kan være, ulovlige i visse land. F.eks. kan Tor brukes til å få tilgang til sensurert informasjon, for å organisere politiske aktiviteter,[27] eller for å omgå lover mot kritikk av statsoverhoder. Tor kan også brukes til anonym ærekrenkelse, uautoriserte lekkasjer av sensitiv informasjon, opphavsrettsbrudd, distribusjon av ulovlig seksuelt innhold,[28][29][30] salg av narkotiske stoffer,[31] hvitvasking,[32] kredittkortsvindel og identitetstyveri. Svartebørsen som utnytter Tor-infrastrukturen opererer iallfall delvis i sammenheng med Bitcoin,[33] og Tor har også blitt brukt samtidig av både kriminelle foretak, hacktivisme-grupper (som Anonymous), og politiet.[34][35]

Referanser

[rediger | rediger kilde]- ^ https://www2.guidestar.org/profile/20-8096820.

- ^ "New Tor Stable Release: 0.4.8.13"; forfatternavn: "dgoulet"; utgivelsesdato: 24. oktober 2024; besøksdato: 25. oktober 2024.

- ^ https://www.torproject.org/getinvolved/volunteer.html.en.

- ^ «The tor Open Source Project on Open Hub: Languages Page». Open Hub. Besøkt 17. juli 2018.

- ^ https://lists.torproject.org/pipermail/tor-dev/2017-March/012088.html.

- ^ «Tor's source code» (på engelsk). Besøkt 5. mars 2016.

- ^ onion.torproject.org[Hentet fra Wikidata]

- ^ Traffic Monitoring and Analysis: Third International Workshop, TMA 2011, Vienna, Austria, April 27, 2011, Proceedings. Springer. 14. juni 2011. s. 113–. ISBN 978-3-642-20304-6. Besøkt 6. august 2012.

- ^ Glater, Jonathan D. (25. januar 2006). «Privacy for People Who Don't Show Their Navels». The New York Times. Besøkt 13. mai 2011.

- ^ The Tor Project. «Tor: anonymity online». Besøkt 9. januar 2011.

- ^ a b c «Tor: The Second-Generation Onion Router». Proc. 13th USENIX Security Symposium. 13. august 2004. Besøkt 17. november 2008.

- ^ a b «Tor: Sponsors». The Tor Project. Besøkt 11. desember 2010.

- ^ «Make a Donation». The Tor Project. Besøkt 31. mai 2011.

- ^ «Tor Project: Core People». The Tor Project. Arkivert fra originalen . Besøkt 17. juli 2008.

- ^ Privacy software, criminal use – Page 2 – Boston.com Arkivert 12. mars 2012 hos Wayback Machine.. Articles.boston.com (2012-03-08). Hentet 2012-04-20.

- ^ doc/Gsoc2009 – Tor Bug Tracker & Wiki. Hentet 2012-08-20.

- ^ «2010 Free Software Awards announced». Arkivert fra originalen 1. mai 2015. Besøkt 16. juni 2012. Opprinnelig sitat: «Using free software, Tor has enabled roughly 36 million people around the world to experience freedom of access and expression on the Internet while keeping them in control of their privacy and anonymity. Its network has proved pivotal in dissident movements in both Iran and more recently Egypt.»

- ^ «Tor: Bridges». The Tor Project. Besøkt 9. januar 2011.

- ^ «TheOnionRouter/TorFAQ». The Tor Project. Besøkt 28. desember 2010.

- ^ «Ubuntuusers.de – Tor einrichten und verwenden.». Besøkt 28. desember 2010.

- ^ «Tor Changelog». Arkivert fra originalen 26. juni 2007. Besøkt 11. september 2007. «Arkivert kopi». Arkivert fra originalen 26. juni 2007. Besøkt 24. januar 2012.

- ^ «One cell is enough to break Tor's anonymity». Tor website. 18. februar 2009. Arkivert fra originalen 20. september 2010. Besøkt 9. januar 2011.

- ^ «TheOnionRouter/TorFAQ». Besøkt 18. september 2007. «Tor (like all current practical low-latency anonymity designs) fails when the attacker can see both ends of the communications channel»

- ^ a b «Low-Cost Traffic Analysis of Tor» (PDF). 19. januar 2006. Besøkt 21. mai 2007.

- ^ Soghoian, Chris (16. september 2007). «Tor anonymity server admin arrested». CNET News. Besøkt 17. januar 2011.

- ^ Giæver, Ole Peder (4. november 2011). «Forsvarer «det hemmelige nettet»». ABC Nyheter. Arkivert fra originalen 6. januar 2012. Besøkt 8. august 2012. «Arkivert kopi». Arkivert fra originalen 6. januar 2012. Besøkt 20. august 2012.

- ^ Cochrane, Nate (2. februar 2011). «Egyptians turn to Tor to organise dissent online». Scmagazine.com.au. Arkivert fra originalen 13. desember 2011. Besøkt 10. desember 2011.

- ^ Cleaning up Tor på broadband.com

- ^ Jones, Robert (2005). Internet forensics. O'Reilly. s. P133. ISBN 0-596-10006-X.

- ^ 'Dark Net' Kiddie Porn Website Stymies FBI Investigation. Gawker.com (2012-06-11). Hentet 2012-08-06.

- ^ The Underground Website Where You Can Buy Any Drug Imaginable. Gawker.com (2011-06-01). Hentet 2012-04-20.

- ^ Goodin, Dan. (2012-04-16) Feds shutter online narcotics store that used TOR to hide its tracks. Arstechnica.com. Hentet 2012-04-20.

- ^ How online black markets work – CSO Online – Security and Risk Arkivert 13. august 2012 hos Wayback Machine.. CSO Online (2012-04-30). Hentet 2012-08-06.

- ^ How online black markets work – CSO Online – Security and Risk Arkivert 11. september 2012 hos Wayback Machine.. CSO Online (2012-04-30). Hentet 2012-08-06.

- ^ Hunting for child porn, FBI stymied by Tor undernet. Muckrock (2012-06-08). Hentet 2012-08-06.

Siteringsfeil: <ref>-taggen med navnet «torproject-corepeople» i <references> gruppe «» har ikke noe innhold.

Eksterne lenker

[rediger | rediger kilde]- (en) Offisielt nettsted

- (mul) Offisielt nettsted

- (grk) Offisielt nettsted

- (en) Offisiell blogg

- (en) Tor project – kategori av bilder, video eller lyd på Commons

- Tor på Facebook

- (en) Tor på GitHub

- Tor på Instagram

- Tor på Mastodon

- Tor på Telegram

- Tor på X (tidligere Twitter)